/ip firewall filter

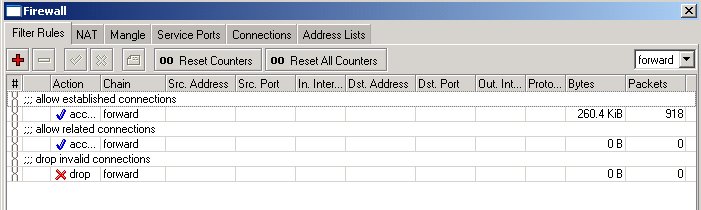

add chain=forward connection-state=established comment=”allow established connections”

add chain=forward connection-state=related comment=”allow related connections”

add chain=forward connection-state=invalid action=drop comment=”drop invalid connections”

Disini pada 2 baris rule pertama mengatur bahwa router akan membolehkan koneksi yang telah terbuka (established connections) dan koneksi yang saling berhubungan (related connections), Kita membuat asumsi bahwa koneksi-koneksi tersebut adalah baik. Sedangkan koneksi yang mengandung invalid paket akan didrop, pada baris rule yang ke-3.

Kemudian, kita harus memfilter dan mendrop semua paket yang tidak diinginkan yang datang dari host yang dicurigai telah terinfeksi virus. Jadi setelah menambahkan rule-rule di atas ke forward chain, kita membuat sebuah chain baru untuk semua traffic netbios dan traffic serupa yang tidak diinginkan. Kita dapat memberikan sebuah deskriptif name (misalnya: “virus”) pada chain tersebut, saat menambahkan rule-rule berikut ini pada ip firewall filter (anda bisa mengcopy paste rule-rule ini kedalam RouterOS terminal console:

add chain=virus protocol=tcp dst-port=135-139 action=drop comment=”Drop Blaster Worm”

add chain=virus protocol=udp dst-port=135-139 action=drop comment=”Drop Messenger Worm”

add chain=virus protocol=tcp dst-port=445 action=drop comment=”Drop Blaster Worm”

add chain=virus protocol=udp dst-port=445 action=drop comment=”Drop Blaster Worm”

add chain=virus protocol=tcp dst-port=593 action=drop comment=”________”

add chain=virus protocol=tcp dst-port=1024-1030 action=drop comment=”________”

add chain=virus protocol=tcp dst-port=1080 action=drop comment=”Drop MyDoom”

add chain=virus protocol=tcp dst-port=1214 action=drop comment=”________”

add chain=virus protocol=tcp dst-port=1363 action=drop comment=”ndm requester”

add chain=virus protocol=tcp dst-port=1364 action=drop comment=”ndm server”

add chain=virus protocol=tcp dst-port=1368 action=drop comment=”screen cast”

add chain=virus protocol=tcp dst-port=1373 action=drop comment=”hromgrafx”

add chain=virus protocol=tcp dst-port=1377 action=drop comment=”cichlid”

add chain=virus protocol=tcp dst-port=1433-1434 action=drop comment=”Worm”

add chain=virus protocol=tcp dst-port=2745 action=drop comment=”Bagle Virus”

add chain=virus protocol=tcp dst-port=2283 action=drop comment=”Drop Dumaru.Y”

add chain=virus protocol=tcp dst-port=2535 action=drop comment=”Drop Beagle”

add chain=virus protocol=tcp dst-port=2745 action=drop comment=”Drop Beagle.C-K”

add chain=virus protocol=tcp dst-port=3127-3128 action=drop comment=”Drop MyDoom”

add chain=virus protocol=tcp dst-port=3410 action=drop comment=”Drop Backdoor OptixPro”

add chain=virus protocol=tcp dst-port=4444 action=drop comment=”Worm”

add chain=virus protocol=udp dst-port=4444 action=drop comment=”Worm”

add chain=virus protocol=tcp dst-port=5554 action=drop comment=”Drop Sasser”

add chain=virus protocol=tcp dst-port=8866 action=drop comment=”Drop Beagle.B”

add chain=virus protocol=tcp dst-port=9898 action=drop comment=”Drop Dabber.A-B”

add chain=virus protocol=tcp dst-port=10000 action=drop comment=”Drop Dumaru.Y”

add chain=virus protocol=tcp dst-port=10080 action=drop comment=”Drop MyDoom.B”

add chain=virus protocol=tcp dst-port=12345 action=drop comment=”Drop NetBus”

add chain=virus protocol=tcp dst-port=17300 action=drop comment=”Drop Kuang2″

add chain=virus protocol=tcp dst-port=27374 action=drop comment=”Drop SubSeven”

add chain=virus protocol=tcp dst-port=65506 action=drop comment=”Drop PhatBot, Agobot, Gaobot”

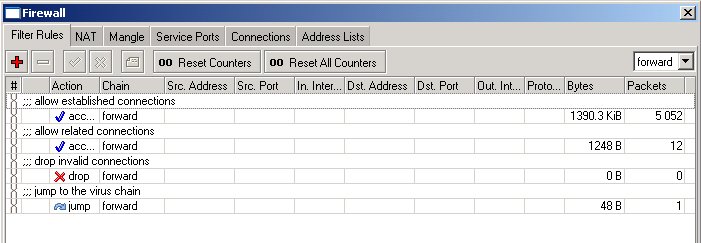

Disini, kita melist semua yang kita ketahui sebagai “bad” protocol and port, yang digunakan oleh beragam trojans dan virus. List ini masih belum lengkap; kita masih harus terus menambahkan rule-rule ke dalamnya. Kita dapat melompat ke list ini dari forward chain dengan menambahkan rule dengan action=jump:

add chain=forward action=jump jump-target=virus comment=”jump to the virus chain”

Forward chain akan nampak seperti berikut ini

Sehingga nampak bisa dilihat pada gambar, apabila paket atau koneksi yang berjalan tidak sesuai dengan rule chain=virus maka segera diproses kembali ke chain=forward;

Selamat mencoba…

0 komentar: