Tulisan ini merupakan hasil percobaan membuat webproxy eksternal mikrotik, pada kali ini saya menggunakan Mikrotik RB750.

Kita mulai dengan topologi jaringan yang saya gunakan :

Penjelasan :

A. Modem ADSL 192.168.1.1

B. Mikrotik :

1. Gateway 192.168.1.2

2. LAN-Master 192.168.88.1

3. LAN-Slave (tidak dibahas)

4. LAN-Proxy 192.168.2.2

5. Hotspot 10.5.50.1

C. ClearOS 192.168.2.2

D. Client 192.168.88.0/24

Pada modem bisa disetting standard sebagai pppoe atau lebih bagus disetting sebagai bridge jadi pppoe pada mikrotik, hal ini sudah dibahas pada tulisan sebelumnya.

Langkah pertama setting port no. 4 LAN Proxy dengan memilih none pada Master Port, seperti gambar berikut :

Langkah kedua yaitu Install clearOS dengan Standalone Mode-No Firewall, yang software dan tutorialnya bisa langsung download disini

Langkah kedua yaitu Install clearOS dengan Standalone Mode-No Firewall, yang software dan tutorialnya bisa langsung download disini

Pada saat setup dibagian Manual TCP/IP Configuration isi data sebagai berikut :

IP address : 192.168.2.2 / 255.255.255.0

Gateway : 192.168.2.1

Setelah Install selesai edit pada bagian /etc/firewall, cari bagian :

SQUID_TRANSPARENT="off"

ubah menjadi :

SQUID_TRANSPARENT="on"

Untuk edit squid transparent tersebut dapat dilakukan di komputer client dengan menggunakan software WinSCP yang bisa didownload disini

Jalankan Webproxy di ClearOS, yang ada pada menu Gateway>Web Proxy

Klik Start dan buat Automatic

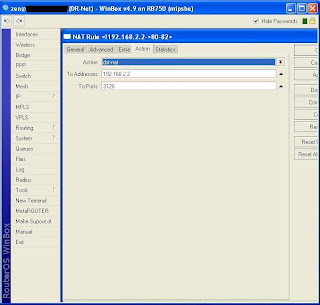

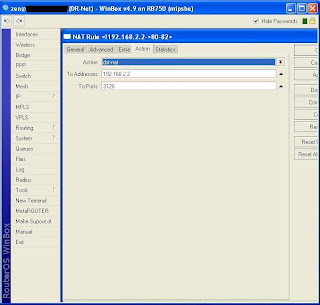

Langkah ketiga buat Nat di mikrotik, sebagai berikut :

/ip firewall nat

add chain=dstnat src-address=!192.168.2.2 protocol=tcp dst-port=80-82 in-interface=2.LAN-Master action=dst-nat to-address=192.168.2.2 to-port=3128

Setting proxy untuk jaringan LAN sudah selesai. Untuk membuktikan bahwa proxy sudah jalan, kita buka browser pada pc client lalu ketik www.cmyip.com maka yang muncul adalah ip proxy kita.

Setting proxy untuk jaringan LAN sudah selesai. Untuk membuktikan bahwa proxy sudah jalan, kita buka browser pada pc client lalu ketik www.cmyip.com maka yang muncul adalah ip proxy kita.

Kemudian pada hotspot kita masukan ip web proxy clearOS , langsung saja ke winbox :

HTTP Proxy : 192.168.2.2

HTTP Proxy : 192.168.2.2

HTTP Port Proxy : 3128

Sebagai tanda bahwa hotspot kita melewati web proxy ClearOS yang kita buat, maka bisa dicek ke website http://www.cmyip.com maka akan muncul My IP is 10.5.50.9, 192.168.2.1 seperti pada gambar berikut :

Demikian tulisan singkat saya, semoga bermanfaat..

Kita mulai dengan topologi jaringan yang saya gunakan :

Penjelasan :

A. Modem ADSL 192.168.1.1

B. Mikrotik :

1. Gateway 192.168.1.2

2. LAN-Master 192.168.88.1

3. LAN-Slave (tidak dibahas)

4. LAN-Proxy 192.168.2.2

5. Hotspot 10.5.50.1

C. ClearOS 192.168.2.2

D. Client 192.168.88.0/24

Pada modem bisa disetting standard sebagai pppoe atau lebih bagus disetting sebagai bridge jadi pppoe pada mikrotik, hal ini sudah dibahas pada tulisan sebelumnya.

Langkah pertama setting port no. 4 LAN Proxy dengan memilih none pada Master Port, seperti gambar berikut :

Langkah kedua yaitu Install clearOS dengan Standalone Mode-No Firewall, yang software dan tutorialnya bisa langsung download disini

Langkah kedua yaitu Install clearOS dengan Standalone Mode-No Firewall, yang software dan tutorialnya bisa langsung download disiniPada saat setup dibagian Manual TCP/IP Configuration isi data sebagai berikut :

IP address : 192.168.2.2 / 255.255.255.0

Gateway : 192.168.2.1

Setelah Install selesai edit pada bagian /etc/firewall, cari bagian :

SQUID_TRANSPARENT="off"

ubah menjadi :

SQUID_TRANSPARENT="on"

Untuk edit squid transparent tersebut dapat dilakukan di komputer client dengan menggunakan software WinSCP yang bisa didownload disini

Jalankan Webproxy di ClearOS, yang ada pada menu Gateway>Web Proxy

Klik Start dan buat Automatic

Langkah ketiga buat Nat di mikrotik, sebagai berikut :

/ip firewall nat

add chain=dstnat src-address=!192.168.2.2 protocol=tcp dst-port=80-82 in-interface=2.LAN-Master action=dst-nat to-address=192.168.2.2 to-port=3128

Setting proxy untuk jaringan LAN sudah selesai. Untuk membuktikan bahwa proxy sudah jalan, kita buka browser pada pc client lalu ketik www.cmyip.com maka yang muncul adalah ip proxy kita.

Setting proxy untuk jaringan LAN sudah selesai. Untuk membuktikan bahwa proxy sudah jalan, kita buka browser pada pc client lalu ketik www.cmyip.com maka yang muncul adalah ip proxy kita.

Kemudian pada hotspot kita masukan ip web proxy clearOS , langsung saja ke winbox :

HTTP Proxy : 192.168.2.2

HTTP Proxy : 192.168.2.2HTTP Port Proxy : 3128

Sebagai tanda bahwa hotspot kita melewati web proxy ClearOS yang kita buat, maka bisa dicek ke website http://www.cmyip.com maka akan muncul My IP is 10.5.50.9, 192.168.2.1 seperti pada gambar berikut :

Demikian tulisan singkat saya, semoga bermanfaat..