Perintah mikrotik sebenarnya hampir sama dengan perintah yang ada dilinux, sebab pada dasarnya mikrotik ini merupakan kernel Linux, hasil pengolahan kembali Linux dari Distribusi Debian. Pemakaian perintah shellnya sama, seperti penghematan perintah, cukup menggunakan tombol TAB di keyboard maka perintah yang panjang, tidak perlu lagi diketikkan, hanya ketikkan awal nama perintahnya, nanti secara otomatis Shell akan menampilkan sendiri perintah yang berkenaan. Misalnya perintah IP ADDRESS di mikrotik. Cukup hanya mengetikkan IP ADD spasi tekan tombol TAB, maka otomatis shell akan mengenali dan menterjemahkan sebagai perintah IP ADDRESS.

Baiklah kita lanjutkan pengenalan perintah ini.

Setelah login, cek kondisi interface atau ethernet card.

–[1]– Melihat kondisi interface pada Mikrotik Router

[admin@Mikrotik] > interface print

Flags: X – disabled, D – dynamic, R – running

# NAME TYPE RX-RATE TX-RATE MTU

0 R ether1 ether 0 0 1500

1 R ether2 ether 0 0 1500

[admin@Mikrotik]>

Jika interfacenya ada tanda X (disabled) setelah nomor (0,1), maka periksa lagi

etherned cardnya, seharusnya R (running).

a. Mengganti nama interface

[admin@Mikrotik] > interface(enter)

b. Untuk mengganti nama Interface ether1 menjadi Public (atau terserah namanya), maka

[admin@Mikrotik] interface> set 0 name=Public

c. Begitu juga untuk ether2, misalkan namanya diganti menjadi Local, maka

[admin@Mikrotik] interface> set 1 name=Local

d. atau langsung saja dari posisi root direktori, memakai tanda “/”, tanpa tanda kutip

[admin@Mikrotik] > /interface set 0 name=Public

e. Cek lagi apakah nama interface sudah diganti.

[admin@Mikrotik] > /interface print

Flags: X – disabled, D – dynamic, R – running

# NAME TYPE RX-RATE TX-RATE MTU

0 R Local ether 0 0 1500

1 R Public ether 0 0 1500

–[2]– Mengganti password default

Untuk keamanan ganti password default

[admin@Mikrotik] > password

old password: *****

new password: *****

retype new password: *****

[admin@ Mikrotik]]>

–[3]– Mengganti nama hostname

Mengganti nama Mikrotik Router untuk memudahkan konfigurasi, pada langkah ini

nama server akan diganti menjadi “routerku”

[admin@Mikrotik] > system identity set name=routerku

[admin@routerku]>

–[4]– Setting IP Address, Gateway, Masqureade dan Name Server

–[4.1]– IP Address

Bentuk Perintah konfigurasi

ip address add address ={ip address/netmask} interface={nama interface}

a. Memberikan IP address pada interface Mikrotik. Misalkan Public akan kita gunakan untuk

koneksi ke Internet dengan IP 192.168.1.2 dan Local akan kita gunakan untuk network LAN

kita dengan IP 192.168.0.30 (Lihat topologi)

[admin@routerku] > ip address add address=192.168.1.2 \

netmask=255.255.255.0 interface=Public comment=”IP ke Internet”

[admin@routerku] > ip address add address=192.168.0.30 \

netmask=255.255.255.224 interface=Local comment = “IP ke LAN”

b. Melihat konfigurasi IP address yang sudah kita berikan

[admin@routerku] >ip address print

Flags: X – disabled, I – invalid, D – dynamic

# ADDRESS NETWORK BROADCAST INTERFACE

0 ;;; IP Address ke Internet

192.168.0.30/27 192.168.0.0 192.168.0.31 Local

1 ;;; IP Address ke LAN

192.168.1.2/24 192.168.0.0 192.168.1.255 Public

[admin@routerku]>

–[4.2]– Gateway

Bentuk Perintah Konfigurasi

ip route add gateway={ip gateway}

a. Memberikan default Gateway, diasumsikan gateway untuk koneksi internet adalah

192.168.1.1

[admin@routerku] > /ip route add gateway=192.168.1.1

b. Melihat Tabel routing pada Mikrotik Routers

[admin@routerku] > ip route print

Flags: X – disabled, A – active, D – dynamic,

C – connect, S – static, r – rip, b – bgp, o – ospf

# DST-ADDRESS PREFSRC G GATEWAY DISTANCE INTERFACE

0 ADC 192.168.0.0/24 192.168.0.30 Local

1 ADC 192.168.0.0/27 192.168.1.2 Public

2 A S 0.0.0.0/0 r 192.168.1.1 Public

[admin@routerku]>

c. Tes Ping ke Gateway untuk memastikan konfigurasi sudah benar

[admin@routerku] > ping 192.168.1.1

192.168.1.1 64 byte ping: ttl=64 time<1 ms

192.168.1.1 64 byte ping: ttl=64 time<1 ms

2 packets transmitted, 2 packets received, 0% packet loss

round-trip min/avg/max = 0/0.0/0 ms

[admin@routerku]>

–[4.3]– NAT (Network Address Translation)

Bentuk Perintah Konfigurasi

ip firewall nat add chain=srcnat action=masquerade out-inteface={ethernet

yang langsung terhubung ke Internet atau Public}

a. Setup Masquerading, Jika Mikrotik akan kita pergunakan sebagai gateway server maka agar

client computer pada network dapat terkoneksi ke internet perlu kita masquerading.

[admin@routerku] > ip firewall nat add chain=scrnat out-interface=Public action=masquerade

[admin@routerku]>

b. Melihat konfigurasi Masquerading

[admin@routerku] ip firewall nat print

Flags: X – disabled, I – invalid, D – dynamic

0 chain=srcnat out-interface=Public action=masquerade

[admin@routerku]>

–[4.4] Name server

Bentuk Perintah Konfigurasi

ip dns set primary-dns={dns utama} secondary-dns={dns ke dua}

a. Setup DNS pada Mikrotik Routers, misalkan DNS dengan Ip Addressnya

Primary = 202.134.0.155, Secondary = 202.134.2.5

[admin@routerku] > ip dns set primary-dns=202.134.0.155 allow-remoterequests=yes

[admin@routerku] > ip dns set secondary-dns=202.134.2.5 allow-remoterequests=yes

b. Melihat konfigurasi DNS

[admin@routerku] > ip dns print

primary-dns: 202.134.0.155

secondary-dns: 202.134.2.5

allow-remote-requests: no

cache-size: 2048KiB

cache-max-ttl: 1w

cache-used: 16KiB

[admin@routerku]>

c. Tes untuk akses domain, misalnya dengan ping nama domain

[admin@routerku] > ping yahoo.com

216.109.112.135 64 byte ping: ttl=48 time=250 ms

10 packets transmitted, 10 packets received, 0% packet loss

round-trip min/avg/max = 571/571.0/571 ms

[admin@routerku]>

Jika sudah berhasil reply berarti seting DNS sudah benar.

Setelah langkah ini bisa dilakukan pemeriksaan untuk koneksi dari jaringan local. Dan jika

berhasil berarti kita sudah berhasil melakukan instalasi Mikrotik Router sebagai Gateway

server. Setelah terkoneksi dengan jaringan Mikrotik dapat dimanage menggunakan WinBox yang

bisa di download dari Mikrotik.com atau dari server mikrotik kita. Misal Ip address server

mikrotik kita 192.168.0.30, via browser buka http://192.168.0.30. Di Browser akan ditampilkan

dalam bentuk web dengan beberapa menu, cari tulisan Download dan download WinBox dari situ.

Simpan di local harddisk. Jalankan Winbox, masukkan Ip address, username dan password.

–[5]– DHCP Server

DHCP merupakan singkatan dari Dynamic Host Configuration Protocol, yaitu suatu program yang

memungkinkan pengaturan IP Address di dalam sebuah jaringan dilakukan terpusat di server,

sehingga PC Client tidak perlu melakukan konfigurasi IP Addres. DHCP memudahkan administrator

untuk melakukan pengalamatan ip address untuk client.

Bentuk perintah konfigurasi

ip dhcp-server setup

dhcp server interface = { interface yang digunakan }

dhcp server space = { network yang akan di dhcp }

gateway for dhcp network = { ip gateway }

address to give out = { range ip address }

dns servers = { name server }

lease time = { waktu sewa yang diberikan }

Jika kita menginginkan client mendapatkan IP address secara otomatis maka perlu kita setup

dhcp server pada Mikrotik. Berikut langkah-langkahnya :

a. Tambahkan IP address pool

/ip pool add name=dhcp-pool ranges=192.168.0.1-192.168.0.30

b. Tambahkan DHCP Network dan gatewaynya yang akan didistribusikan ke client.

Pada contoh ini networknya adalah 192.168.0.0/27 dan gatewaynya 122.168.0.30

/ip dhcp-server network add address=192.168.0.0/27 gateway=192.168.0.30 dns-server=192.168.0.30 \

comment=””

c. Tambahkan DHCP Server ( pada contoh ini dhcp diterapkan pada interface Local )

/ip dhcp-server add interface=local address-pool=dhcp-pool

d. Lihat status DHCP server

[admin@routerku] > ip dhcp-server print

Flags: X – disabled, I – invalid

# NAME INTERFACE RELAY ADDRESS-POOL LEASE-TIME ADD-ARP

0dhcp1 Local

Tanda X menyatakan bahwa DHCP server belum enable maka perlu dienablekan terlebih

dahulu pada langkah e.

e. Jangan Lupa dibuat enable dulu dhcp servernya

/ip dhcp-server enable 0

kemudian cek kembali dhcp-server seperti langkah 4, jika tanda X sudah tidak ada berarti

sudah aktif

f. Tes Dari client

Misalnya :

D:\>ping www.yahoo.com

–[6]– Transparent Proxy Server

Proxy server merupakan program yang dapat mempercepat akses ke suatu web

yang sudah diakses oleh komputer lain, karena sudah di simpan didalam

caching server.Transparent proxy menguntungkan dalam management client,

karena system administrator tidak perlu lagi melakukan setup proxy di

setiap browser komputer client karena redirection dilakukan otomatis di sisi

server.

Bentuk perintah konfigurasi :

a. Setting web proxy :

- ip proxy set enable=yes

port={ port yang mau digunakan }

maximal-client-connections=1000

maximal-server-connections=1000

- ip proxy direct add src-address={ network yang akan di

NAT} action=allow

- ip web-proxy set parent-proxy={proxy parent/optional}

hostname={ nama host untuk proxy/optional}

port={port yang mau digunakan}

src-address={ address yang akan digunakan untuk koneksi

ke parent proxy/default 0.0.0.0}

transparent-proxy=yes

max-object-size={ ukuran maximal file yang akan disimpan

sebagai cache/default 4096 in Kilobytes}

max-cache-size= { ukuran maximal hardisk yang akan

dipakai sebagai penyimpan file cache/unlimited

| none | 12 in megabytes}

cache-administrator={ email administrator yang akan digunakan

apabila proxy error, status akan dikirim

ke email tersebut}

enable==yes

Contoh konfigurasi

——————-

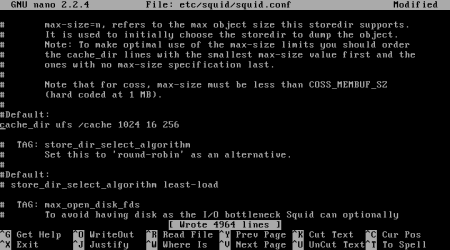

a. Web proxy setting

/ ip web-proxy

set enabled=yes src-address=0.0.0.0 port=8080 \

hostname=”proxy.routerku.co.id” transparent-proxy=yes \

parent-proxy=0.0.0.0:0 cache-administrator=”

support@routerku.co.idThis e-mail address is being protected from spam bots, you need JavaScript enabled to view it ” \

max-object-size=131072KiB cache-drive=system max-cache-size=unlimited \

max-ram-cache-size=unlimited

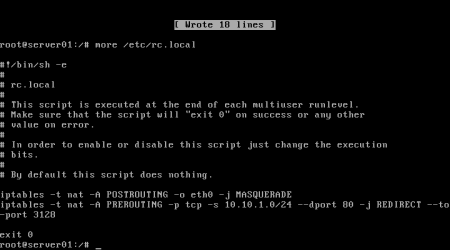

Nat Redirect, perlu ditambahkan yaitu rule REDIRECTING untuk membelokkan

traffic HTTP menuju ke WEB-PROXY.

b. Setting firewall untuk Transparant Proxy

Bentuk perintah konfigurasi :

ip firewall nat add chain=dstnat

protocol=tcp

dst-port=80

action=redirect

to-ports={ port proxy }

Perintahnya:

——————————————————————————–

/ ip firewall nat add chain=dstnat protocol=tcp dst-port=80 action=redirect to-ports=8080 \ comment=”” disabled=no add chain=dstnat protocol=tcp dst-port=3128 action=redirect to-ports=8080 \ comment=”” disabled=no add chain=dstnat protocol=tcp dst-port=8000 action=redirect to-ports=8080 \

——————————————————————————–

perintah diatas dimaksudkan, agar semua trafik yang menuju Port 80,3128,8000

dibelokkan menuju port 8080 yaitu portnya Web-Proxy.

CATATAN:

Perintah

/ip web-proxy print { untuk melihat hasil konfigurasi web-proxy}

/ip web-proxy monitor { untuk monitoring kerja web-proxy}

–[7]– Bandwidth Management

QoS memegang peranan sangat penting dalam hal memberikan pelayanan

yang baik pada client. Untuk itu kita memerlukan bandwidth management

untuk mengatur tiap data yang lewat, sehingga pembagian bandwidth menjadi

adil. Dalam hal ini Mikrotik RouterOs juga menyertakan packet software

untuk memanagement bandwidth.

Bentuk perintah konfigurasi:

queue simple add name={ nama }

target-addresses={ ip address yang dituju }

interface={ interface yang digunakan untuk melewati data }

max-limit={ out/in }

Dibawah ini terdapat konfigurasi Trafik shaping atau bandwidth management

dengan metode Simple Queue, sesuai namanya, Jenis Queue ini memang

sederhana, namun memiliki kelemahan, kadangkala terjadi kebocoran bandwidth

atau bandwidthnya tidak secara real di monitor. Pemakaian untuk 10 Client,

Queue jenis ini tidak masalah.

Diasumsikan Client ada sebanyak 15 client, dan masing-masing client diberi

jatah bandwidth minimum sebanyak 8kbps, dan maksimum 48kbps. Sedangkan

Bandwidth totalnya sebanyak 192kbps. Untuk upstream tidak diberi rule,

berarti masing-masing client dapat menggunakan bandwidth uptream secara

maksimum. Perhatikan perintah priority, range priority di Mikrotik sebanyak

delapan. Berarti dari 1 sampai 8, priority 1 adalah priority tertinggi,

sedangkan priority 8 merupakan priority terendah.

Berikut Contoh kongirufasinya.

——————————————————————————–

/ queue simple add name=”trafikshaping” target-addresses=192.168.0.0/27 dst-address=0.0.0.0/0 \ interface=all parent=none priority=1 queue=default/default \ limit-at=0/64000 max-limit=0/192000 total-queue=default disabled=no add name=”01″ target-addresses=192.168.0.1/32 dst-address=0.0.0.0/0 \ interface=all parent=trafikshaping priority=1 queue=default/default \ limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no add name=”02″ target-addresses=192.168.0.2/32 dst-address=0.0.0.0/0 \ interface=all parent=trafikshaping priority=1 queue=default/default \ limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no add name=”03″ target-addresses=192.168.0.3/32 dst-address=0.0.0.0/0 \ interface=all parent=trafikshaping priority=1 queue=default/default \ limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no add name=”04″ target-addresses=192.168.0.4/32 dst-address=0.0.0.0/0 \ interface=all parent=trafikshaping priority=1 queue=default/default \ limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no add name=”10″ target-addresses=192.168.0.25/32 dst-address=0.0.0.0/0 \ interface=all parent=trafikshaping priority=1 queue=default/default \ limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no add name=”05″ target-addresses=192.168.0.5/32 dst-address=0.0.0.0/0 \ interface=all parent=trafikshaping priority=1 queue=default/default \ limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no add name=”06″ target-addresses=192.168.0.6/32 dst-address=0.0.0.0/0 \ interface=all parent=trafikshaping priority=1 queue=default/default \ limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no add name=”07″ target-addresses=192.168.0.7/32 dst-address=0.0.0.0/0 \ interface=all parent=trafikshaping priority=1 queue=default/default \ limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no add name=”08″ target-addresses=192.168.0.8/32 dst-address=0.0.0.0/0 \ interface=all parent=trafikshaping priority=1 queue=default/default \ limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no add name=”09″ target-addresses=192.168.0.9/32 dst-address=0.0.0.0/0 \ interface=all parent=trafikshaping priority=1 queue=default/default \ limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no add name=”10″ target-addresses=192.168.0.10/32 dst-address=0.0.0.0/0 \ interface=all parent=trafikshaping priority=1 queue=default/default \ limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no add name=”11″ target-addresses=192.168.0.11/32 dst-address=0.0.0.0/0 \ interface=all parent=trafikshaping priority=1 queue=default/default \ limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no add name=”12″ target-addresses=192.168.0.12/32 dst-address=0.0.0.0/0 \ interface=all parent=trafikshaping priority=1 queue=default/default \ limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no add name=”13″ target-addresses=192.168.0.13/32 dst-address=0.0.0.0/0 \ interface=all parent=trafikshaping priority=1 queue=default/default \ limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no add name=”14″ target-addresses=192.168.0.14/32 dst-address=0.0.0.0/0 \ interface=all parent=trafikshaping priority=1 queue=default/default \ limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no add name=”15″ target-addresses=192.168.0.15/32 dst-address=0.0.0.0/0 \ interface=all parent=trafikshaping priority=1 queue=default/default \ limit-at=0/8000 max-limit=0/48000 total-queue=default disabled=no

Perintah diatas karena dalam bentuk command line, bisa juga di copy

paste, selanjutnya di paste saja ke consol mikrotiknya. ingat lihat

dulu path atau direktory aktif. Silahkan dipaste saja, kalau posisi

direktorynya di Root.

——————————————————————-

Terminal vt102 detected, using multiline input mode

[admin@mikrotik] >

——————————————————————

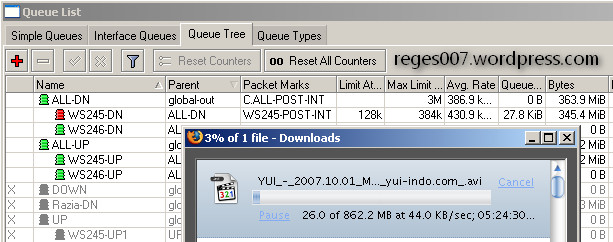

Pilihan lain metode bandwidth manajemen ini, kalau seandainya ingin

bandwidth tersebut dibagi sama rata oleh Mikrotik, seperti bandwidth

256kbps downstream dan 256kbps upstream. Sedangkan client yang akan

mengakses sebanyak 10 client, maka otomatis masing-masing client

mendapat jatah bandwidth upstream dan downstream sebanyak 256kbps

dibagi 10. Jadi masing-masing dapat 25,6kbps. Andaikata hanya 2 Client

yang mengakses maka masing-masing dapat 128kbps.

Untuk itu dipakai type PCQ (Per Connection Queue), yang bisa secara

otomatis membagi trafik per client. Tentang jenis queue di mikrotik

ini dapat dibaca pada manualnya di http://www.mikrotik.com/testdocs/

ros/2.9/root/queue.php.

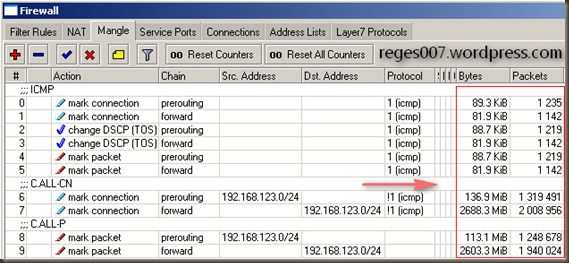

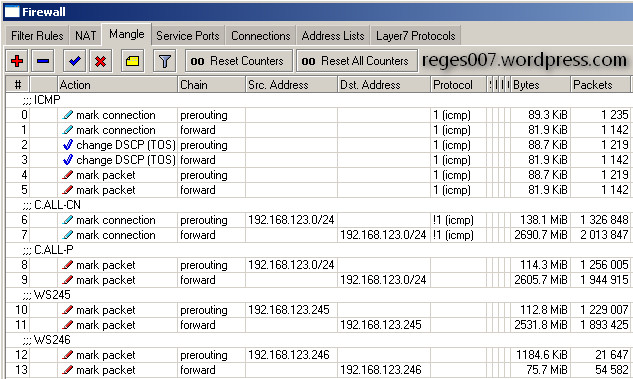

Sebelumnya perlu dibuat aturan di bagian MANGLE. Seperti :

——————————————————————–

/ip firewall mangle add chain=forward src-address=192.168.0.0/27 \

action=mark-connection new-connection-mark=users-con

/ip firewall mangle add connection-mark=users-con action=mark-packet \

new-packet-mark=users chain=forward

———————————————————————-

Karena type PCQ belum ada, maka perlu ditambah, ada 2 type PCQ ini.

Pertama diberi nama pcq-download, yang akan mengatur semua trafik

melalui alamat tujuan/destination address. Trafik ini melewati

interface Local. Sehingga semua traffik download/downstream yang

datang dari jaringan 192.168.0.0/27 akan dibagi secara otomatis.

Tipe PCQ kedua, dinamakan pcq-upload, untuk mengatur semua trafik upstream

yang berasal dari alamat asal/source address. Trafik ini melewati

interface public. Sehingga semua traffik upload/upstream yang berasal

dari jaringan 192.168.0.0/27 akan dibagi secara otomatis.

Perintah:

————————————————————————-

/queue type add name=pcq-download kind=pcq pcq-classifier=dst-address

/queue type add name=pcq-upload kind=pcq pcq-classifier=src-address

————————————————————————-

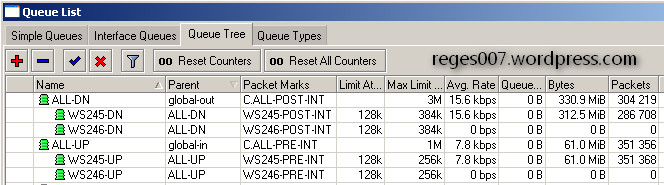

Setelah aturan untuk PCQ dan Mangle ditambahkan, sekarang untuk aturan

pembagian trafiknya. Queue yang dipakai adalah Queue Tree, Yaitu:

————————————————————————-

/queue tree add parent=Local queue=pcq-download packet-mark=users

/queue tree add parent=Public queue=pcq-upload packet-mark=users

————————————————————————-

Perintah diatas mengasumsikan, kalau bandwidth yang diterima dari provider

Internet berflukstuasi atau berubah-rubah. Jika kita yakin bahwa bandwidth

yang diterima, misalkan dapat 256kbs downstream, dan 256kbps upstream, maka

ada lagi aturannya, seperti :

Untuk trafik downstreamnya :

————————————————————————

/queue tree add name=Download parent=Local max-limit=256k /queue tree add parent=Download queue=pcq-download packet-mark=users

————————————————————————-

Dan trafik upstreamnya :

—————————————————————————

/queue tree add name=Upload parent=Public max-limit=256k

/queue tree add parent=Upload queue=pcq-upload packet-mark=users

—————————————————————————

–[8]– Monitor MRTG via Web

Fasilitas ini diperlukan untuk monitoring trafik dalam bentuk grafik, dapat

dilihat dengan menggunakan browser. MRTG (The Multi Router Traffic Grapher)

telah dibuild sedemikian rupa, sehingga memudahkan kita memakainya. Telah

tersedia dipaket dasarnya.

Contoh konfigurasinya

————————————————————————-

/ tool graphing set store-every=5min / tool graphing interface add interface=all allow-address=0.0.0.0/0 store-on-disk=yes disabled=no

—————————————————————————

Perintah diatas akan menampilkan grafik dari trafik yang melewati interface

jaringan baik berupa Interface Public dan Interface Local, yang dirender

setiap 5 menit sekali. Juga dapat diatur Alamat apa saja yang dapat mengakses

MRTG ini, pada parameter allow-address.

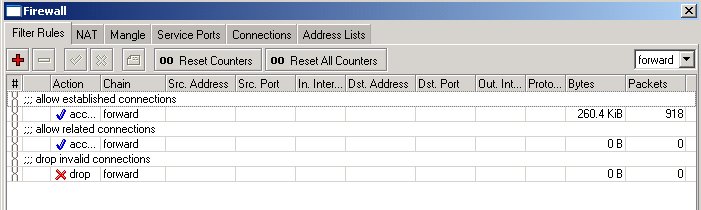

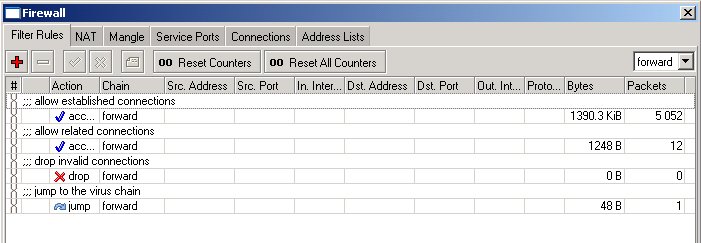

–[9]– Keamanan di Mikrotik

Setelah beberapa Konfigurasi diatas telah disiapkan, tentu tidak lupa kita

perhatikan keamanan dari Mesin gateway Mikrotik ini, ada beberapa fasilitas

yang dipergunakan. Dalam hal ini akan dibahas tentang Firewallnya. Fasilitas

Firewall ini secara pringsip serupa dengan IP TABLES di Gnu/Linux hanya saja

beberapa perintah telah di sederhanakan namun berdaya guna.

Di Mikrotik perintah firewall ini terdapat dalam modus IP, yaitu

[admin@routerku] > /ip firewall

Terdapat beberapa packet filter seperti mangle, nat, dan filter.

————————————————————————-

[admin@routerku] ip firewall> ?

Firewall allows IP packet filtering on per packet basis.

.. — go up to ip

mangle/ — The packet marking management

nat/ — Network Address Translation

connection/ — Active connections

filter/ — Firewall filters

address-list/ –

service-port/ — Service port management

export –

————————————————————————–

Untuk kali ini kita akan lihat konfigurasi pada ip firewall filternya.

Karena Luasnya parameter dari firewall filter ini untuk pembahasan Firewall

Filter selengkapnya dapat dilihat pada manual mikrotik, di

http://www.mikrotik.com/testdocs/ros/2.9/ip/filter.php

Konfigurasi dibawah ini dapat memblokir beberapa Trojan, Virus, Backdoor

yang telah dikenali sebelumnya baik Nomor Port yang dipakai serta Protokolnya.

Juga telah di konfigurasikan untuk menahan Flooding dari Jaringan Publik dan

jaringan Lokal. Serta pemberian rule untuk Access control agar, Rentang

jaringan tertentu saja yang bisa melakukan Remote atau mengakses service

tertentu terhadap Mesin Mikrotik kita.

Contoh Aplikasi Filternya

—————————————————————————–

/ ip firewall filter add chain=input connection-state=invalid action=drop comment=”Drop Invalid \ connections” disabled=no add chain=input src-address=!192.168.0.0/27 protocol=tcp src-port=1024-65535 \ dst-port=8080 action=drop comment=”Block to Proxy” disabled=no add chain=input protocol=udp dst-port=12667 action=drop comment=”Trinoo” \ disabled=no add chain=input protocol=udp dst-port=27665 action=drop comment=”Trinoo” \ disabled=no add chain=input protocol=udp dst-port=31335 action=drop comment=”Trinoo” \ disabled=no add chain=input protocol=udp dst-port=27444 action=drop comment=”Trinoo” \ disabled=no add chain=input protocol=udp dst-port=34555 action=drop comment=”Trinoo” \ disabled=no add chain=input protocol=udp dst-port=35555 action=drop comment=”Trinoo” \ disabled=no add chain=input protocol=tcp dst-port=27444 action=drop comment=”Trinoo” \ disabled=no add chain=input protocol=tcp dst-port=27665 action=drop comment=”Trinoo” \ disabled=no add chain=input protocol=tcp dst-port=31335 action=drop comment=”Trinoo” \ disabled=no add chain=input protocol=tcp dst-port=31846 action=drop comment=”Trinoo” \ disabled=no add chain=input protocol=tcp dst-port=34555 action=drop comment=”Trinoo” \ disabled=no add chain=input protocol=tcp dst-port=35555 action=drop comment=”Trinoo” \ disabled=no add chain=input connection-state=established action=accept comment=”Allow \ Established connections” disabled=no add chain=input protocol=udp action=accept comment=”Allow UDP” disabled=no add chain=input protocol=icmp action=accept comment=”Allow ICMP” disabled=no add chain=input src-address=192.168.0.0/27 action=accept comment=”Allow access \ to router from known network” disabled=no add chain=input action=drop comment=”Drop anything else” disabled=no add chain=forward protocol=tcp connection-state=invalid action=drop \ comment=”drop invalid connections” disabled=no add chain=forward connection-state=established action=accept comment=”allow \ already established connections” disabled=no add chain=forward connection-state=related action=accept comment=”allow \ related connections” disabled=no add chain=forward src-address=0.0.0.0/8 action=drop comment=”” disabled=no add chain=forward dst-address=0.0.0.0/8 action=drop comment=”” disabled=no add chain=forward src-address=127.0.0.0/8 action=drop comment=”” disabled=no add chain=forward dst-address=127.0.0.0/8 action=drop comment=”” disabled=no add chain=forward src-address=224.0.0.0/3 action=drop comment=”” disabled=no add chain=forward dst-address=224.0.0.0/3 action=drop comment=”” disabled=no add chain=forward protocol=tcp action=jump jump-target=tcp comment=”” \ disabled=no add chain=forward protocol=udp action=jump jump-target=udp comment=”” \ disabled=no add chain=forward protocol=icmp action=jump jump-target=icmp comment=”” \ disabled=no add chain=tcp protocol=tcp dst-port=69 action=drop comment=”deny TFTP” \ disabled=no add chain=tcp protocol=tcp dst-port=111 action=drop comment=”deny RPC \ portmapper” disabled=no add chain=tcp protocol=tcp dst-port=135 action=drop comment=”deny RPC \ portmapper” disabled=no add chain=tcp protocol=tcp dst-port=137-139 action=drop comment=”deny NBT” \ disabled=no add chain=tcp protocol=tcp dst-port=445 action=drop comment=”deny cifs” \ disabled=no add chain=tcp protocol=tcp dst-port=2049 action=drop comment=”deny NFS” \ disabled=no add chain=tcp protocol=tcp dst-port=12345-12346 action=drop comment=”deny \ NetBus” disabled=no add chain=tcp protocol=tcp dst-port=20034 action=drop comment=”deny NetBus” \ disabled=no add chain=tcp protocol=tcp dst-port=3133 action=drop comment=”deny \ BackOriffice” disabled=no add chain=tcp protocol=tcp dst-port=67-68 action=drop comment=”deny DHCP” \ disabled=no add chain=udp protocol=udp dst-port=69 action=drop comment=”deny TFTP” \ disabled=no add chain=udp protocol=udp dst-port=111 action=drop comment=”deny PRC \ portmapper” disabled=no add chain=udp protocol=udp dst-port=135 action=drop comment=”deny PRC \ portmapper” disabled=no add chain=udp protocol=udp dst-port=137-139 action=drop comment=”deny